Protocol enfocament: PPTP vs OpenVPN

Si bé la majoria de la gent assumeix que el preu més important a l’hora de seleccionar un proveïdor VPN és el preu, també és important tenir en compte la força dels protocols de seguretat disponibles per a cada servei. Dues de les tecnologies més populars que ofereixen els proveïdors de VPN són PPTP i OpenVPN.

Però sense comprendre els punts forts i els punts febles de cada tecnologia, és difícil seleccionar un servei que ofereixi la major seguretat. Al cap i a la fi, l’últim que algú vol és que les seves dades siguin interceptades i llegides per desconeguts complets.

Tanmateix, els usuaris no haurien de prendre els protocols de seguretat. No tots els protocols de seguretat es van crear per igual, i alguns contenen defectes que us faran pensar dues vegades en confiar en una connexió VPN. Malauradament, les coses no són tan en blanc i negre quan es tracta de la seguretat que proporcionen PPTP i OpenVPN.

Alguns algoritmes són més febles que altres, i encara que ofereixen algun tipus de protecció en línia, no és recomanable utilitzar-los a menys que siguin la vostra única opció.

Contents

Comprendre PPTP

La gran majoria dels proveïdors VPN ofereixen gairebé sempre el PPTP (Protocol de tunelatge punt a punt). De fet, trobareu que molts sistemes operatius, com Microsoft Windows, es carreguen prèviament amb una aplicació PPTP. El PPTP és una opció atractiva, ja que generalment és més fàcil de configurar que altres protocols, fent-ho popular entre usuaris novells i geeks.

© Sonos

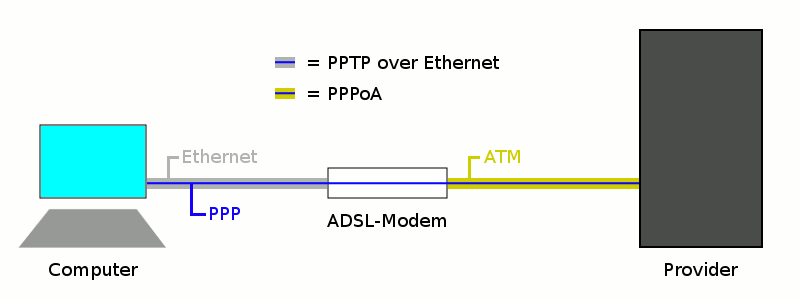

Creat originàriament per un consorci liderat per Microsoft, PPTP té les seves arrels en l’era de marcació de la tecnologia d’Internet, que va sortir a la llum durant el llançament de Windows 95. Per ajudar a facilitar les connexions de túnels VPN, PPTP utilitza TCP (Transmission Control Protocol) a través d’un Túnel del GRE (Encapsulation Generic Routing) al port TCP 1723.

Tot i això, és increïblement important tenir en compte que GRE no es considera un mitjà de transmissió segur, ja que no utilitza tecnologies de xifrat com IPsec. Tot i que GRE no proporciona serveis de xifratge per si sol, PPTP protegeix dades amb xifrat de 128 bits.

Si bé al principi això sona bé, enteneu que el xifrat de 128 bits que s’utilitza en PPTP és àmpliament vist com una opció feble de tunel.

Falles de seguretat PPTP

PPTP ofereix una petita forma de protecció xifrant primer les vostres dades abans que s’enviïn a través d’Internet públic, però hi ha un error de seguretat que provoca que la majoria de la gent prefereixi altres algorismes de seguretat. La majoria dels defectes i vulnerabilitats estan relacionats amb el codi PPP subjacent (Protocol punt a punt).

Si una organització com la NSA té els mitjans per capturar dades mentre circulen per Internet públic, podeu apostar perquè tingui els mitjans per desxifrar les dades per llegir la informació continguda a GRE. Tenint en compte que els defectes de seguretat del PPTP són antics i coneguts, no és estrany que l’ANS pugui trencar el xifrat PPTP..

Però part de les debilitats associades a PPTP es troben en realitat en els seus mecanismes d’autenticació, com MS-CHAP i MS-CHAPv2.

El motiu pel qual molta gent s’hi atrau, malgrat les seves vulnerabilitats, és perquè està disponible en gairebé tots els sistemes operatius, és fàcil d’utilitzar, no cal instal·lar programari addicional, no afegeix despeses generals no raonables i és una tecnologia VPN bastant ràpida..

Tot i que moltes de les qüestions d’autenticació anteriors han estat pegades, PPTP segueix sent un protocol per intentar evitar. Microsoft va llançar un pegat per a la falla MS-CHAPv2 (que va provocar la capacitat sense restriccions de xifrar les dades mitjançant l’autenticació PEAP), però encara recomanen que els usuaris recorrin a altres protocols, com ara L2TP / IPsec.

Recordeu que quan seleccioneu les tecnologies VPN, una unitat de prevenció val una lliura de cura.

Hi ha tants factors fora del nostre àmbit de control, per la qual cosa sempre s’ha d’optar per tecnologies que se sap que són segures. Tot i que sembli informació trivial, tenim dret a la privadesa i les nostres dades no haurien d’acabar en mans del govern ni d’un pirata informàtic. Com a tal, intenteu evitar el PPTP com la plaga, tret que realment no tingueu cap altra opció per protegir dades.

En canvi, OpenVPN és una opció molt millor.

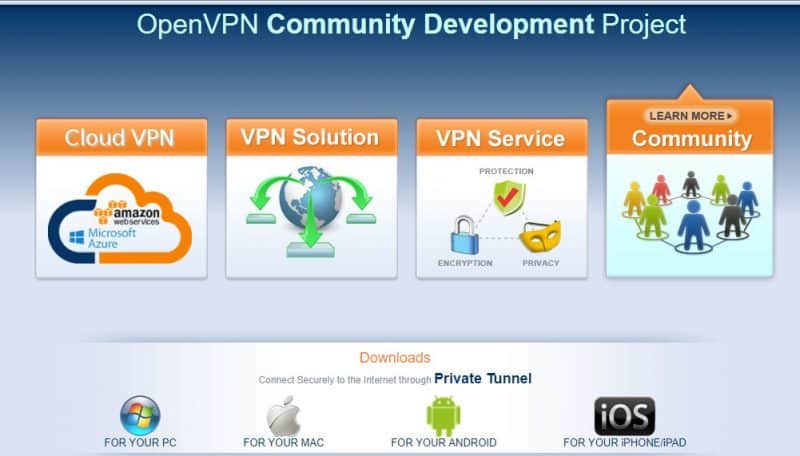

Comprendre OpenVPN

Per contra, l’OpenVPN es considera una tecnologia molt més segura. Utilitza tecnologies com OpenSSL i SSL / TLSv1 al port 443. Tingueu en compte, però, que és totalment possible dissimular el trànsit de xarxa enviant túnels OpenVPN a través d’un port diferent. El port 443 és el mateix port que s’utilitza per al trànsit HTTPS protegit, de manera que és molt difícil per a tercers notar que el trànsit OpenVPN no és trànsit HTTPS sense DPI (Deep Packet Inspection)..

Com que la majoria de ISP i xarxes es basen en HTTPS per a transmissions web segures, és gairebé impossible que bloquegin les connexions OpenVPN que utilitzen el port 443, però no és factible. A més, l’OpenVPN té l’avantatge de ser programari de codi obert, és a dir, que el codi font està disponible obert, de manera que tercers poden ser inspeccionats..

A més, l’OpenVPN no està obligat a utilitzar TCP com a protocol de transport. En realitat, pot aprofitar les connexions UDP, generalment més ràpides i millors per a aplicacions de streaming (com ara vídeo) perquè no utilitzen reconeixements ni funcions de finestra com TCP..

Pot ser cert que el PPTP sigui un protocol VPN ràpid amb poca sobrecàrrega, però OpenVPN és més flexible perquè es pot ajustar amb una quantitat més baixa de latència, sense els horribles problemes de seguretat associats a PPTP. A més, té l’avantatge afegit d’utilitzar un algorisme de xifrat molt més fort que el PPTP.

AES-256 Capacitats

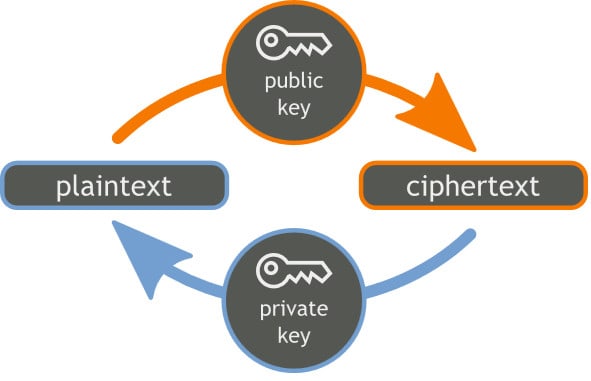

OpenVPN pot utilitzar el xifrat AES-256, que és un dels mètodes de xifrat més forts del món. De fet, encara no pot ser trencat ni esquerdat. És raonable suposar que algun dia, molt lluny en el futur, la tecnologia avançarà prou lluny per trencar l’AES-256. Tanmateix, estem molt lluny de tenir la possibilitat de trencar AES-256, a causa del gran nombre de claus úniques.

Com el seu nom indica, hi ha 256 bits en la clau AES-256, o 2 ^ 256. Això crea 1.1579208924e + 77 claus úniques, un nombre que no és perjudicial per a la majoria de la gent.

Fins i tot els governs i les grans organitzacions simplement no tenen la potència de foc informàtica que caldria per intentar esquerdar una clau tan llarga, de manera que quan les dades estiguin assegurades amb AES-256, tens tranquil·litat que ningú del planeta el pugui llegir..

Inconvenients d’OpenVPN

Un dels majors inconvenients d’OpenVPN és que no sempre està disponible com a opció per a usuaris no tècnics. Ja veieu, és una mica més difícil configurar i configurar.

I perquè no s’ofereix de manera predeterminada amb la majoria de sistemes operatius, els usuaris primer solen descarregar un client OpenVPN. A més, OpenVPN pot ser en realitat una mica més lent que altres opcions de connexió com ara L2TP / IPsec (i fins i tot PPTP en alguns casos).

OpenVPN vs PPTP Speed & Latència

Tot i això, tot i que OpenVPN pot ser una mica més lent, no us deixem que us indueixi a l’ús del PPTP. L’OpenVPN no afegeix una quantitat raonable de despeses generals o de latència a una connexió, sempre que el seu equip i la connexió a Internet siguin raonables segons els estàndards d’avui..

A més, la majoria dels usuaris que vulguin descarregar la petita quantitat de memòria i processament de despesa des del seu ordinador o dispositiu mòbil, han de triar acabar la connexió VPN al router. D’aquesta manera, l’encaminador farà tots els elevats esforços quant al xifrat de dades i el xifrat.

Per fer-ho, només cal que un usuari tingui un encaminador que ha quedat llampat amb el firmware DD-WRT o Tomato.

Conclusió

La presa de coses clau a tenir en compte és evitar sempre utilitzar PPTP. Pot semblar una mica més difícil comparar la configuració d’un client OpenVPN, però tracta d’abstenir-se de prendre el camí de la mínima resistència. La seguretat a Internet no és cap mena de riure, i l’ús d’un protocol de seguretat inferior podria comprometre fàcilment la integritat de la informació personal.

Tot i que pot requerir una mica de treball addicional per configurar OpenVPN, ja que és probable que necessiteu descarregar un client addicional, els avantatges superen molt la petita quantitat d’esforços que calgui per configurar el túnel. Tot i que no s’inclou massa tècnicament, la majoria de proveïdors VPN disposen de guies útils que mostren el procés de configuració pas a pas amb captures de pantalla per simplificar el tema.

Consulteu la nostra revisió ExpressVPN per obtenir un exemple de servei fàcil d’utilitzar. Per últim, recordeu que sempre heu d’utilitzar OpenVPN en lloc de PPTP per millorar la seguretat i la tranquil·litat.