So schützen Sie Ihre Daten bei Katastrophen

Obwohl ich mir sicher bin, dass jeder dies wünscht, ist es unmöglich, mit all den neuen Cyber-Bedrohungen Schritt zu halten, die jeden Tag auftauchen.

Hacker wie Viren verändern und entwickeln ständig neue Wege, um die Entwicklung von Sicherheitstechnologien zu umgehen und Rechenzentren anzugreifen.

Selbst wenn Daten durch mehrschichtige Sicherheitsprotokolle geschützt werden, arbeiten immer Menschen daran, Wege zu finden, um sie zu knacken. Je komplizierter ein Sicherheitssystem ist, desto besser.

Tatsächlich veranstalten sie sogar Hacking-Konferenzen für die „brillantesten“ Hacker.

Ich leite diese Informationen weiter, um Sie von der Umsetzung von Sicherheitsmaßnahmen abzuhalten.

Im Gegenteil, ich denke, Sie müssen die Sicherheitsprotokolle ständig überprüfen, sicherstellen, dass sie auf dem neuesten Stand sind (sehr wichtiger Schritt) und gegen die neuesten Arten von Ransomware und anderen Formen von Malware einigermaßen wirksam sind.

Sie können sich jedoch nicht allein auf diese Methode verlassen.

Selbst Anbieter von Antivirensoftware erkennen an, dass Ransomware gut geschützte Systeme infiltriert hat.

Und Malware-Distributoren werden immer ausgefeilter, wenn es darum geht, Endbenutzer dazu zu bringen, ihren Müll über betrügerische E-Mails und Links herunterzuladen.

Allein im letzten Jahr haben 95% der Unternehmen Katastrophen erlebt, die nichts mit natürlichen Ursachen zu tun haben.

Wie Sie vielleicht bereits vermutet haben, wurden die meisten Katastrophen durch Malware (insbesondere Ransomware) verursacht..

Leider haben 93% der Unternehmen, die ihre Daten nicht innerhalb von 10 Tagen wiederhergestellt haben, innerhalb eines Jahres Insolvenz angemeldet.

So können Sie Ihre Daten im Katastrophenfall schützen?

Und was noch wichtiger ist: Wie können Sie ein Unternehmen umfassend auf die effektive Bewältigung von Cyber-Katastrophen vorbereiten??

Führen Sie eine umfassende Datenbewertung durch

Der erste Schritt beim Datenschutz besteht natürlich darin, Ihr gesamtes Rechenzentrum abzubilden und hochwertige Assets vom Rest zu trennen.

Kundendaten sind beispielsweise im Vergleich zu temporären Systemdateien wichtiger.

Sie können es sich leisten, Letzteres zu verlieren, aber nicht Ersteres.

Aus diesem Grund sollten Sie sich zunächst auf den Schutz und die Sicherung kritischerer Dateien konzentrieren, bevor Sie mit weniger wichtigen fortfahren.

Um diesen Prozess zu vereinfachen, sollten Sie eine umfassende Data Governance-Software einsetzen, die mithilfe von Nutzungsinformationen Daten klassifiziert und nach entsprechenden Abteilungen ausrichtet.

Auf diese Weise können Sie Prioritäten setzen, was geschützt werden soll und was nicht.

Nutzen Sie Cloud Backup

Die Verwendung von Hybrid-Cloud-Lösungen bietet einen Vorteil, da sie Off-Premise- und On-Premise-Cloud-Backups bieten.

Auf diese Weise können Sie entscheiden, welche Daten in Offsite-Backups aufbewahrt werden sollen, und sie getrennt von Ihren Onsite-Systemen schützen, die für eine Vielzahl von Bedrohungen anfällig sind, z.

Stromausfälle

Festplattenfehler

Überschwemmungen

Diebstahl

Godzilla

Wenn Ransomware Zugriff auf ein Administratorkonto erhält, können alle gesicherten Daten zusammen mit den übrigen Laufwerken verschlüsselt werden.

Das beste Wiederherstellungs- und Schutzverfahren wird daher in der Cloud sein.

Persönlich habe ich Carbonite in meine allgemeine Strategie zur Datensicherung und zum Datenschutz integriert.

Um mich zu schützen, habe ich geplant, dass Sicherungen automatisch alle 24 Stunden durchgeführt werden.

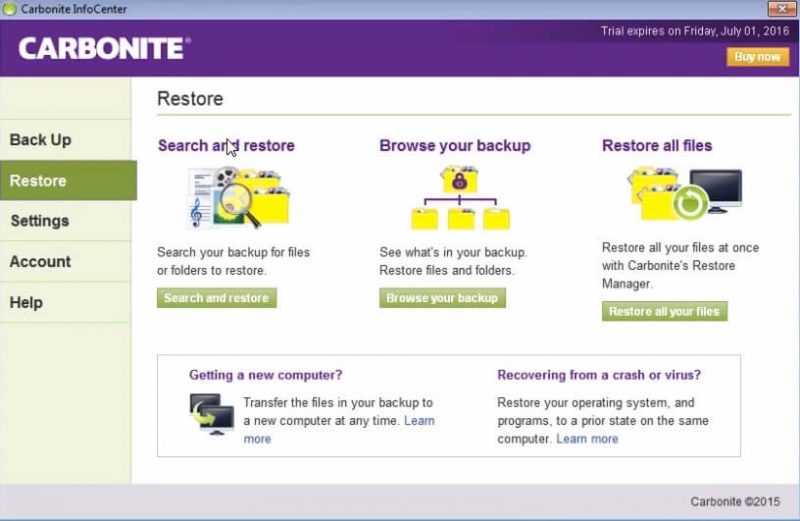

Im Katastrophenfall bietet Carbonite ein Wiederherstellungsmanagement-Tool, mit dem ich alle meine Dateien von den kritischsten zu den weniger wichtigen wiederherstellen kann – auf einem Laufwerk meiner Wahl.

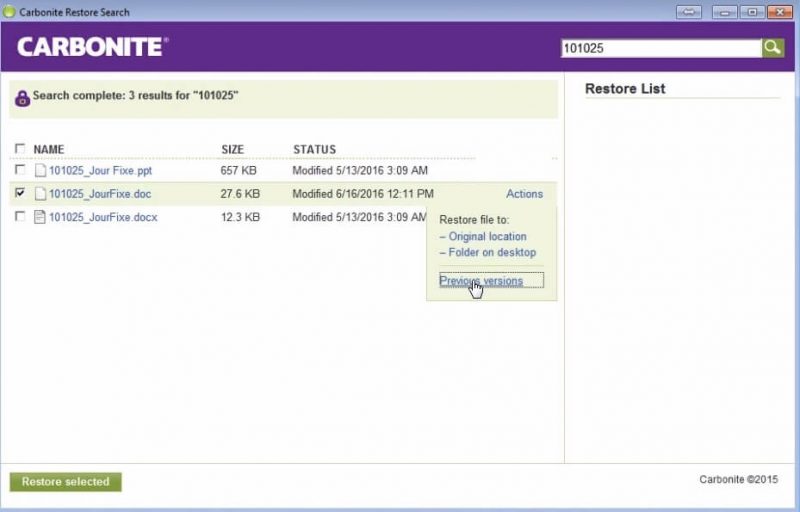

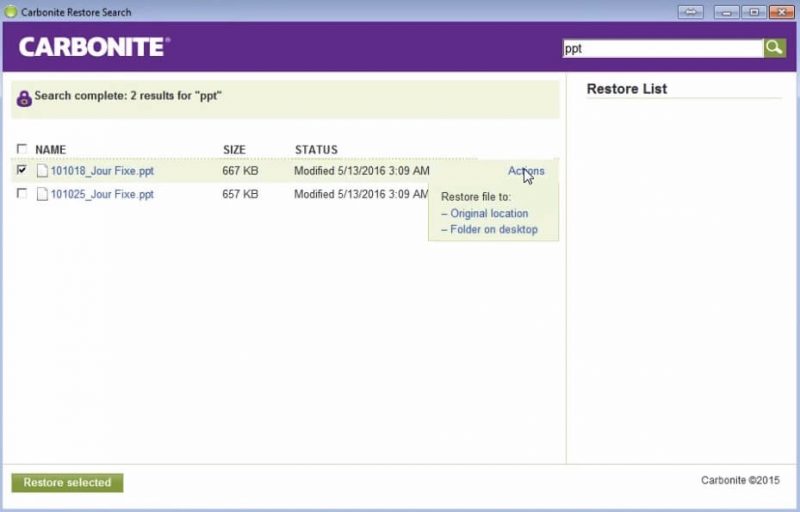

Mit den Wiederherstellungsassistenten können Sie auswählen, welche Dateien wiederhergestellt werden sollen, oder eine vollständige Systemwiederherstellung aller Dateien durchführen.

Wenn Sie versehentlich die falsche Version einer Datei gespeichert haben, können Sie frühere Versionen wiederherstellen.

Sie können entweder Dateien am ursprünglichen Speicherort wiederherstellen oder einen benutzerdefinierten Dateipfad auswählen.

Bisherige

Nächster

Steuern und Verwalten von Systemberechtigungen

Angesichts des sich ständig ändernden Geschäftsumfelds sind Endpunktgeräte heute in den meisten Unternehmen ein wesentlicher Bestandteil der IT-Infrastruktur.

© Cloudwards.net

Leider waren in einer Studie zum Status des Endpunkts von 2014 65% der befragten IT-Experten in diesem Jahr über ihre Endpunktgeräte Opfer fortgeschrittener anhaltender Bedrohungen geworden.

Und 71% von ihnen zufolge hat dies unter anderem die Minderung von Endpoint-Sicherheitsbedrohungen erschwert.

Selbst wenn Sie wasserdichte Maßnahmen ergreifen, um ein System vor Schwachstellen aus dem Internet zu schützen, besteht daher möglicherweise ein höheres Risiko für Endgeräte.

Erschwerend kommt hinzu, dass 66% der Anwendungen von Drittanbietern als Bedrohung für die Endpunktsicherheit angesehen werden.

Zusätzlich zur Implementierung von Sicherheitsmaßnahmen für Endpunkte sollten Sie daher die Kontoberechtigungen angemessen steuern und verwalten.

Das Hauptadministratorkonto sollte, falls vorhanden, nur eine minimale Verbindung zu Endpunktgeräten haben, wie z.

Smartphones

Desktop-Computer

Laptops

Tablets

Drucker

Auf diese Weise kann jede Malware, die versucht, in Ihr System einzudringen, im Benutzerkonto des Eintrags enthalten sein, ohne den Rest zu beeinträchtigen.

Eine andere Strategie, insbesondere im Katastrophenfall, besteht darin, Originaldateien durch Verschlüsselung vor dem Angriff vor Katastrophen zu schützen.

Natürlich sollte den wichtigsten Vorrang eingeräumt werden, da Sie versuchen, einen Angriff einzudämmen, bevor er sich auf betriebskritische Daten ausbreitet.

Durch die Minimierung der Gefährdung schützen Sie auch andere Dateien vor unbefugtem Zugriff.

Es ist so ziemlich so, als würden Sie alle Ihre Wertsachen in einem einzigen sicheren Raum verschließen, wenn Sie einen Eindringling im Haus bemerken.

Zusammenfassend…

Damit all diese Maßnahmen perfekt aufeinander abgestimmt sind, sollten Sie einen Notfallwiederherstellungsplan haben, der Folgendes umfasst:

Kritische Schutzstrategien

Off-Premise-Backup

Wiederherstellungsverfahren

Nachfolgende Wiederherstellungsprozesse

Mit diesen vier Maßnahmen können Sie sich darauf verlassen, dass Ihre Daten so sicher und wiederherstellungsbereit sind, wie es jemals sein wird.

Was halten Sie vom Stand der Cybersicherheit im Jahr 2016? Und wie würden Sie Daten sichern? Fühlen Sie sich frei, Ihre Gedanken, Meinungen und Kommentare unten mit mir zu teilen.